脆弱性は全部対応しない!Dependabot × リスクベース脆弱性管理で効率UPする方法

- 脆弱性管理

- リスクベースアプローチ

- Dependabot

- セキュリティ運用

- CVSSスコア

- GitHubセキュリティ

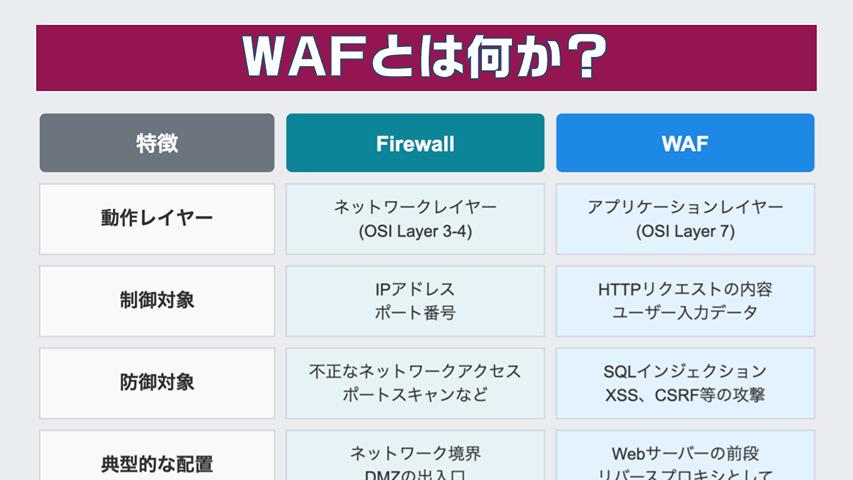

本記事では、重大度(Severity)と資産価値(Business Value)を軸にしたリスクベースアプローチを取り入れ、

もれなく・無駄なく脆弱性に対応する手順を紹介します。

Dependabotとは?

- GitHub公式の依存関係スキャナ

- 脆弱なライブラリの更新提案をPRで自動生成

- CVSSスコアなどのメタ情報も提供

- GitHub Security Alerts とも連動

脆弱性管理フローの全体像

優先順位の決定方法

1. 重大度(Severity)

DependabotのPRには CVSS ベースの重大度が含まれています:

2. 資産価値(Business Value)

システムやアプリケーションの「重要度」「公開範囲」「データの機密性」などに基づいてランク付け:

- High:本番公開システム、重要な顧客情報を扱う

- Medium:社内向け業務ツール、顧客非公開

- Low:検証用、ステージング環境など

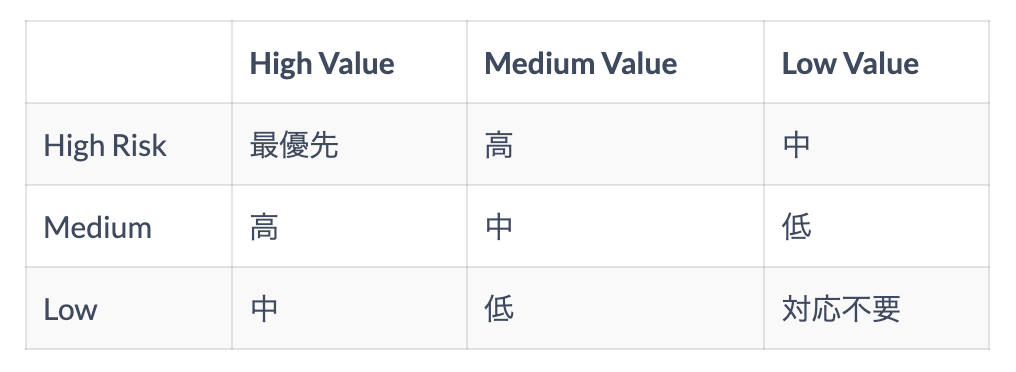

3. 優先度マトリクスで分類

※「最優先」は即時対応、「高」は1週間以内の対応など対応方針を決めておくと良いでしょう。

実装ステップ

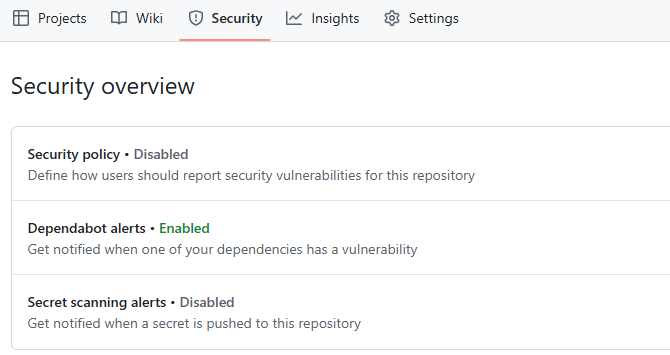

① GitHubにDependabotを有効化

GitHub 対象リポジトリのSecurityタブからEnabledにします:

① GitHubにDependabotを有効化

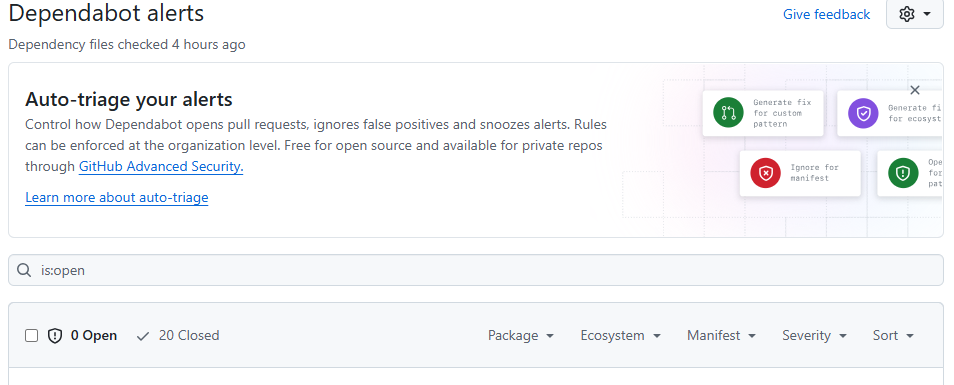

Dependabot Alertから重大度を確認します:

まとめ

脆弱性対応は「すべて急ぐ」ではなく、「リスクに応じてメリハリをつける」ことが重要です。

GitHubのDependabotとリスク評価のマトリクスを組み合わせることで、セキュリティ対応と開発効率を両立できます。

とはいえ、実際に自社の資産価値をどう評価するか、優先度をどう定義するかには悩まれる企業も多いのではないでしょうか?

Colorkrew Securityでは、現場に即したセキュリティ対策の支援を行っています。

自社に最適な対応方針を見直したい方は、ぜひお気軽にご相談ください。